El Black Friday 2024 ya está acá: ofertas increíbles en tecnología, viajes y moda. Descubrí cómo acceder desde Argentina y no te lo pierdas.

Más detalles en la nota.

Economía04 de marzo de 2021 Agencia Noticias Argentina

Vishing

Vishing

El Black Friday 2024 ya está acá: ofertas increíbles en tecnología, viajes y moda. Descubrí cómo acceder desde Argentina y no te lo pierdas.

Caputo confirmó que el cepo al dólar no se levantará hasta 2025. Reservas negativas y equilibrio fiscal, los ejes de su estrategia económica.

AUH y Tarjeta Alimentar cubren el 100% de la canasta básica alimentaria, según el Gobierno. Enterate cómo se calculan los nuevos montos.

El poder adquisitivo del salario mínimo sigue en caída y los datos revelan una preocupante tendencia. Descubrí qué está pasando en esta encuesta.

Descubrí lo que piensan los argentinos sobre el fallo a CFK y la corrupción judicial. ¿Qué está detrás de esta desconfianza masiva? Todos los datos.

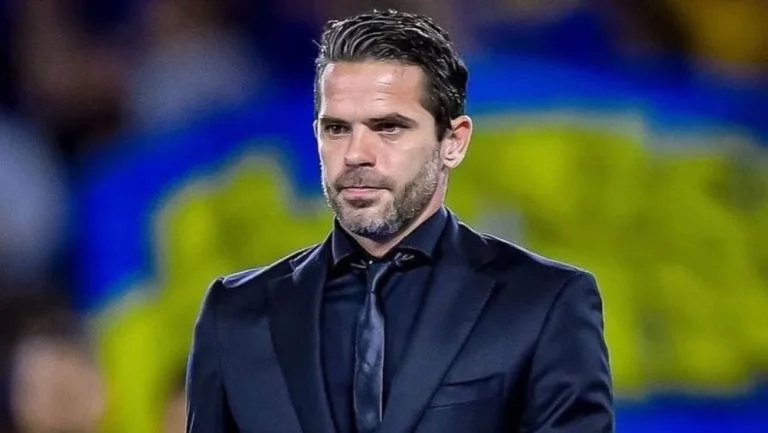

El DT de Boca analizó el juego tras vencer a Unión, defendió sus decisiones sobre Cavani y dejó abierta la posibilidad de rotar ante Huracán.

Descubrí lo que revelan las encuestas sobre Milei en 2024. Un recuento detallado de distintas consultoras que analizan su imagen y situación actual.